- De opkomst van cybercriminaliteit

- Het ontbreken van een wettelijk kader

- Cyberspace als oorlogsdomein

- Stuxnet – ‘s werelds eerste cyberwapen

- Hoe krachtig zijn cyberwapens?

- De meest verwoestende cyberaanval in de geschiedenis

De wereld is in de loop der jaren digitaal steeds meer verbonden geraakt, wat een diepgaande invloed heeft gehad op veel verschillende aspecten van ons leven. Onze cultuur, ons onderwijs, de financiële sector, energie, transport, de gezondheidszorg en de communicatiesector worden steeds afhankelijker van het internet. En hoewel deze ontwikkelingen ons ongeëvenaarde niveaus van gemak bieden, maken ze onze systemen ook kwetsbaarder voor aanvallen van buitenaf. Tegelijkertijd worden hackers steeds inventiever en onverschrokkener en hun aanvallen geavanceerder en destructiever. Cyberaanvallen vormen inmiddels een enorme bedreiging voor de economische, politieke en sociale stabiliteit van onze wereld. In de oorlogen van de toekomst zien we geen soldaten in tanks meer ten strijde trekken. De oorlogen van de toekomst worden uitgevochten in de diepten van het World Wide Web en zijn angstaanjagender dan je je kunt voorstellen. Welkom in het tijdperk van cyberoorlog.

De opkomst van cybercriminaliteit

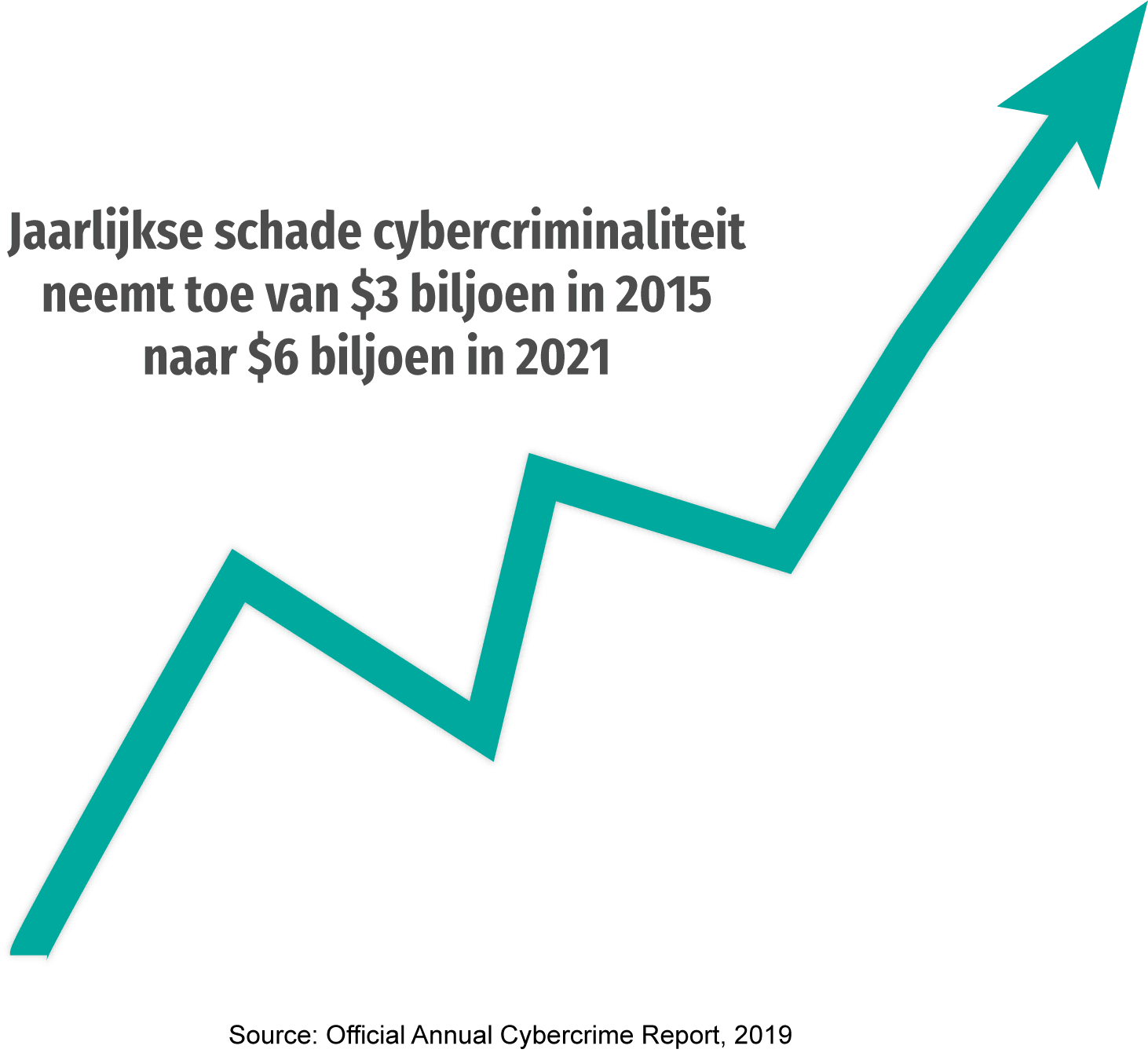

Cybercriminaliteit is de afgelopen jaren een van ‘s werelds meest urgente uitdagingen geworden. Volgens het officiële Jaarlijkse Cybercrimerapport van 2019, gepubliceerd door Cybersecurity Ventures, zal de jaarlijkse schade door cybercriminaliteit naar verwachting toenemen van $3 biljoen in 2015 naar $6 biljoen in 2021. “DDoS-aanvallen, ransomware en een toename van het aantal zero day exploits (een cyberaanval die plaatsvindt op dezelfde dag waarop een lek in software wordt ontdekt waardoor de software misbruikt kan worden voordat de softwareleverancier een beveiligingspatch heeft kunnen verstrekken) dragen eraan bij dat de voorspellingen over de schade van cybercriminaliteit werkelijkheid worden”, zegt Robert Herjavec, oprichter en CEO van cybersecurityfirma Herjavec Group. Maar niet elke cyberaanval kan als een daad van cyberoorlog beschouwd worden. Een zogenaamde lone hacker of een groep hackers die geld stelen van je persoonlijke bankrekening hebben niets met cyberoorlog te maken. Maar wanneer hackers in dienst zijn van een land – om bijvoorbeeld het banksysteem van een ander land te vernietigen en de economie te destabiliseren – dan wordt het een ander verhaal.

In de ruimste zin kun je een cyberoorlog definiëren als de aanval van een land op de digitale infrastructuur van een ander land. Sommigen voegen daaraan toe dat een cyberaanval – om zich te kwalificeren als een cyberoorlog – schade moet veroorzaken die vergelijkbaar is met die van een fysieke aanval. Volgens de NAVO zijn er twee soorten cyberaanvallen die als cyberoorlog gekarakteriseerd kunnen worden: cyber-enabled spionage en cyber-enabled sabotage. Alleen is men het er nog niet over eens of de eerste als cyberoorlog moet worden beschouwd. En dat is precies het probleem met dit onderwerp – er zijn zoveel grijze gebieden dat niemand precies weet wanneer de regel die onderscheid maakt tussen een gewone cyberaanval en cyberoorlog wordt overschreden. Wanneer mag een land met fysieke kracht op een digitale aanval reageren? En deze onduidelijkheid maakt veel mensen nerveus. Niet weten waar de grens ligt betekent dat een incident snel uit de hand kan lopen en een gevaarlijk conflict kan worden.

Het ontbreken van een wettelijk kader

Er zijn momenteel geen internationale wetten of verdragen met betrekking tot cyberoorlog of die bepalen hoe landen op een cyberaanval kunnen of mogen reageren. Volgens internationaal recht mogen landen met geweld op gewapende aanvallen reageren. Dat betekent dat een land zijn militaire arsenaal theoretisch zou kunnen gebruiken om te reageren op een cyberaanval die leidt tot grote verwoesting of het verlies van mensenlevens. Gelukkig hebben nog geen aanvallen die grens overschreden. Zelfs met dit gegeven in het achterhoofd heerst er toch een grote mate van onzekerheid over deze kwestie. Het ontbreken van een wettelijk kader wordt door sommige landen zelfs gebruikt om in de echte wereld te experimenteren met hun cyberoorlogstechnieken – met de wetenschap dat ze er waarschijnlijk mee wegkomen.

Om wat duidelijkheid te scheppen en de grijze gebieden rond cyberoorlog te elimineren, heeft een groep geleerden het Tallinn-handboek samengesteld. In dit boek wordt uiteengezet hoe internationaal recht op cyberoorlogvoering kan worden toegepast. Gesteund door het NAVO Coöperatieve Cyber Defense Centre of Excellence (CCDCoE), heeft het Tallinn-handboek betrekking op iedereen – van juridische adviseurs en regeringen tot militaire- en inlichtingendiensten. Het bestaat uit 154 regels die aangeven wanneer een cyberaanval een internationaal recht schendt. Op deze manier kan de juiste reactie bepaald worden.

Cyberspace als oorlogsdomein

Naarmate de wereldregeringen zich steeds meer bewust worden van de gevaren van cyberaanvallen, intensiveren ze hun inspanningen om hun cyberarsenaal te verbeteren. Veel landen beschouwen bepaalde cyberactiviteiten nu als een essentieel onderdeel van hun operationele militaire en strategische capaciteiten. In een gezamenlijke verklaring hebben de Amerikaanse inlichtingendiensten onlangs onthuld dat meer dan 30 landen wereldwijd, waaronder Rusland, China, Iran en Noord-Korea, momenteel bezig zijn met het ontwikkelen van mogelijkheden voor cyberaanvallen.

De Amerikaanse regering streeft ernaar om in 2019 maar liefst $15 miljard in cybersecurity te investeren. Dit laat zien dat zij deze dreiging behoorlijk serieus nemen. Ook de regering van het VK heeft bekendgemaakt dat het $2,5 miljard in cybersecurity wil investeren als onderdeel van de nationale cybersecuritystrategie 2016-2021.

Tijdens de Top van Warschau in 2016 werd cyberspace – naast lucht, land, water en ruimte – door de NAVO-leden officieel erkend als een domein voor oorlogsvoering. Verder heeft de NAVO toegezegd alle cybercapaciteiten in te zetten om NAVO-leden te verdedigen tegen digitale aanvallen.

Stuxnet – ‘s werelds eerste cyberwapen

Hoe ziet een cyberwapen er precies uit? Stuxnet, naar verluidt ontwikkeld door de Verenigde Staten en Israël (hoewel beide regeringen officieel elke betrokkenheid hebben ontkend) was ’s werelds eerste digitale wapen. Het was een kwaadaardige computerworm die ontworpen was om het nucleaire programma van Iran te saboteren. Stuxnet richtte zich specifiek op industriële besturingssystemen van Siemens en heeft uiteindelijk meer dan duizend centrifuges in het Iraanse uraniumverrijkingsprogramma fysiek beschadigd. Het blijft echter onduidelijk of de aanval, behalve het veroorzaken van vertragingen, grote invloed heeft gehad op het programma. Stuxnet was enorm geavanceerde software waarvan de ontwikkeling jaren heeft geduurd en die miljoenen dollars aan investeringen heeft gekost. Het maakte gebruik van vier verschillende zero-day exploits, bugs in de code die nog niet zijn ontdekt en gepatcht door de ontwikkelaar, om controle te krijgen over bepaalde systemen.

Om het netwerk van Iran te infiltreren, hebben de aanvallers eerst verschillende computers geïnfecteerd die zich buiten het netwerk bevonden maar er vermoedelijk wel mee verbonden waren, in de hoop dat deze de infectie verder zouden verspreiden. De aanpak was succesvol, maar het onbedoelde gevolg was dat de infectie zich ver voorbij het oorspronkelijke doelwit verspreidde en computers over de hele wereld beïnvloedde. En dat is een van de grootste problemen van cyberwapens. De ontwikkelaars kunnen er gemakkelijk de controle over verliezen en veel meer schade aanrichten dan de bedoeling is. Bovendien laten cyberwapens sporen achter waardoor ze geanalyseerd kunnen worden en vervolgens gebruikt tegen het land dat ze heeft ontwikkeld. De VS heeft dit aan den lijve ondervonden toen het Shadow Brokers hackerscollectief zeer geheime informatie over cyberwapens van de NSA (National Security Agency) te pakken kreeg en lekte. Dit werd later door verschillende hackergroepen gebruikt om een groot aantal doelen binnen de Verenigde Staten en de rest van de wereld aan te vallen.

Hoe krachtig zijn cyberwapens?

In december 2015 lanceerde Sandworm, een groep Russische hackers, een reeks aanvallen op het Oekraïense energienetwerk, waardoor honderdduizenden mensen urenlang zonder elektriciteit zaten. Het was dezelfde groep hackers die het land maandenlang meedogenloos aanviel en binnen bijna elke sector chaos veroorzaakte, waaronder de overheid, het leger, transport, finance, media en energie. Volgens de Oekraïense president Petro Poroshenko werden in minder dan twee maanden 36 doelwitten door meer dan 6.500 cyberaanvallen getroffen – met als ‘hoogtepunt’ de aanval op het energienetwerk.

De hackers maakten gebruik van de BlackEnergy trojan om toegang te krijgen tot de netwerken van de energiebedrijven en de software waarmee apparatuur als stroomonderbrekers op afstand bediend kunnen worden. De hackers saboteerden de legitieme beheerders van deze systemen door de firmware in de converters van de substations te herschrijven. Tijdens de aanval werd het bekende datavernietigingsprogramma KillDisk gebruikt om de harde schijven van computers te vernietigen en de accubackups van de stations te onderbreken.

De aanvallen werden in het najaar van 2016 hervat en troffen het pensioenfonds, de schatkist, het spoorwegbedrijf, de zeehavenautoriteiten en de ministeries van infrastructuur, defensie en financiën. Deze reeks culmineerde wederom in een aanval op het energienet. Deze maal duurde de blackout ongeveer een uur. De tweede aanval op het energienetwerk was veel geavanceerder dan de eerste. Het werd uitgevoerd met de CrashOverride malware die specifiek was ontworpen voor het aanvallen van energienetwerken en het saboteren van fysieke infrastructuur.

Wat vooral angstaanjagend is aan deze aanvallen is dat de hackers zich voortijdig terugtrokken in plaats van de maximale schade aan te richten. Toen beveiligingsdeskundigen de code later analyseerden, ontdekten ze dat de hackers wel degelijk de middelen hadden om het netwerk permanent uit te schakelen. Ze hadden echter besloten om dat niet te doen. Waarom? Voor sommigen is het een duidelijke aanwijzing dat de Russen Oekraïne gewoon als proeftuin hebben gebruikt en dat ze hun meest indrukwekkende wapens bewaren voor hun enige echte tegenstander: de Verenigde Staten. “Ze testen tot hoever ze kunnen gaan, waar ze mee weg kunnen komen”, zegt Thomas Rid, een professor in de afdeling Oorlogsstudies aan King’s College in Londen.

De meest verwoestende cyberaanval in de geschiedenis

In juni 2017 sloeg Sandworm opnieuw toe. De aanval vond plaats bij een klein Oekraïens softwarebedrijf genaamd Linkos Group, waarvan de servers door hackers werden gekaapt en duizenden computers in het hele land geïnfecteerd werden met de NotPetya malware. NotPetya maakte gebruik van twee krachtige hacker-exploits, EternalBlue en Mimikatz, om toegang te krijgen tot het computersysteem. EternalBlue is een penetratietool die oorspronkelijk is ontwikkeld door de NSA en later is gelekt door Shadow Brokers. Met deze tool kunnen aanvallers hun eigen code uitvoeren op elke niet-gepatchte machine. Met gebruik van Mimikatz wisten de hackers wachtwoorden uit het geheugen van de computer te halen. Deze gebruikten ze vervolgens om toegang te krijgen tot andere machines met dezelfde inloggegevens. Na infiltratie van het systeem werd alle data door Not Petya permanent vernietigd door de masterbootrecords van de computer te versleutelen.

Volgens het Oekraïense cybersecuritybedrijf Information Systems Security Partners hebben de hackers met deze aanval meer dan 300 bedrijven getroffen en ongeveer 10 procent van alle computers uitgeschakeld. De aanval legde transport, energiebedrijven, ziekenhuizen, luchthavens, federale agentschappen, banken, geldautomaten en kaartbetalingssystemen in het hele land plat. Dit keer bleef de schade echter niet beperkt tot Oekraïne. Het virus verspreidde zich binnen enkele uren en wist duizenden computers over de hele wereld te infecteren, waaronder die van sommige van ‘s werelds grootste bedrijven, zoals scheepvaartconglomeraat Maersk, de farmaceutische gigant Merck, het Franse bouwbedrijf Saint-Gobain, FedEx’s Europese dochteronderneming TNT Express, de fabrikant Reckitt Benckiser en de voedselproducent Mondelēz. Het Witte Huis schat dat de totale schade van de aanval $10 miljard bedroeg en daarmee werd NotPetya de meest verwoestende cyberaanval ooit. “Hoewel er geen mensen bij de aanval zijn omgekomen, is deze aanval wel te vergelijken met het gebruik van een atoombom om een kleine tactische overwinning te behalen”, zegt Tom Bossert, voormalig adviseur voor de binnenlandse veiligheid.

Verbeterde connectiviteit heeft ons leven vele malen efficiënter gemaakt. De keerzijde is dat we nu ook veel kwetsbaarder zijn voor cyberaanvallen. Bijna elk aspect van onze moderne samenleving is inmiddels afhankelijk van het internet. Sommige landen gebruiken dit als een kans om schade toe te brengen aan hun politieke tegenstanders zonder elkaar formeel de oorlog te verklaren. Dit is de afgelopen jaren gebleken uit de wereldwijde toename van het aantal aanvallen op digitale infrastructuur. Of dit betekent dat we ons aan de vooravond van een echte cyberoorlog bevinden is op dit moment moeilijk te zeggen. Er is nog steeds veel onzekerheid over deze kwestie, wat nog verder gecompliceerd wordt door een gebrek aan een wettelijk kader. Niemand weet precies waar de grens ligt tussen een ‘gewone’ cyberaanval en een regelrechte cyberoorlog. Sommige landen profiteren hiervan om te zien hoever ze kunnen gaan voordat ze te maken krijgen met vergeldingsaanvallen. En daarin ligt precies het gevaar. Totdat er wetten zijn die de definitie van cyberoorlog duidelijk uiteenzetten en we de grijze gebieden geëlimineerd hebben kan theoretisch elk incident uit de hand lopen en leiden tot een gevaarlijk, real-world conflict.