- De belangrijkste uitdagingen op een rij

- Wat zijn de meest voorkomende aanvallen?

- Recente notoire cyberaanvallen

- De kosten van cybercrime

- Wat zijn de oplossingen?

Cybercrime vormt een steeds grotere bedreiging. Niet alleen voor individuen, maar ook voor bedrijven in alle soorten en maten, in alle sectoren en bedrijfstakken. Tijdens de pandemie is het aantal gevallen van cybercrime met maar liefst 600 procent gestegen. Cybercrime is daarmee de snelst groeiende vorm van criminaliteit ter wereld; bedrijven en particulieren hebben nooit eerder met zoveel cyberaanvallen te maken gehad. Criminelen richten zich steeds vaker op de online wereld omdat daar veel geld te halen is. Waarom cybercriminaliteit zo populair is, is niet moeilijk te begrijpen. De risico’s zijn laag, terwijl de opbrengsten gigantisch kunnen zijn. Cybercriminelen kunnen miljoenen verdienen en lopen weinig risico om gepakt te worden. Dat komt doordat ze steeds geraffineerder te werk gaan en in wereldwijde cybercrime-netwerken en -centra met elkaar samenwerken, zoals Rusland en Noord-Korea. En omdat cybercriminelen toegang hebben tot beveiligde en geanonimiseerde betalingssystemen, is het vrijwel onmogelijk om ze op heterdaad te betrappen.

De belangrijkste uitdagingen op een rij

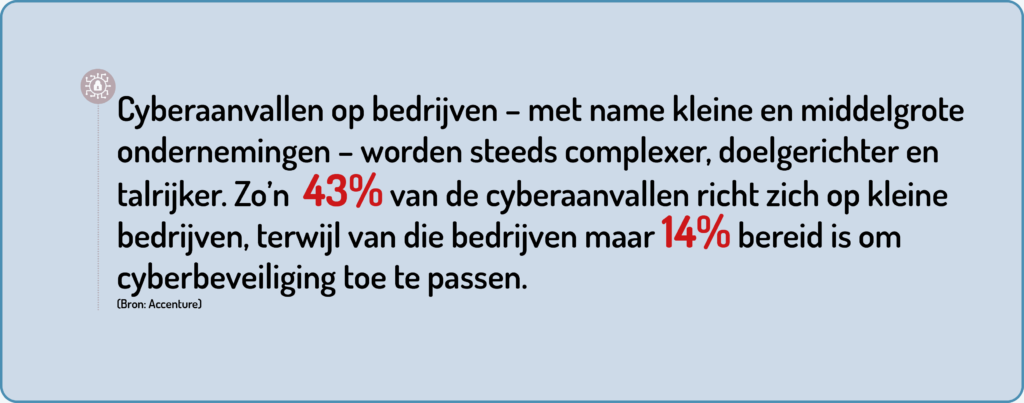

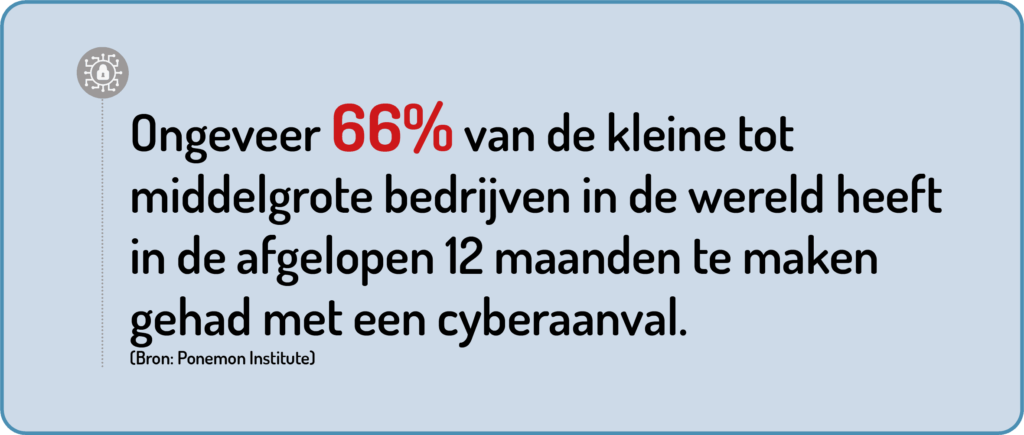

We gaan een ‘hyper-connected’ toekomst tegemoet, wat er ook toe leidt dat cyberaanvallen wereldwijd inmiddels de snelst groeiende bedreiging vormen. Bovendien worden ze steeds complexer. En dit is helaas geen kortetermijnprobleem – het is een onlosmakelijk deel geworden van de nieuwe wereld waarin we leven. Waarom we steeds vaker te maken krijgen met cybercrime? Daar zijn veel redenen voor: inadequaat beveiligde IoT-apparaten, steeds grotere hoeveelheden data, voortdurend veranderende beveiligingsrisico’s, steeds meer werknemers die thuiswerken, een wereldwijd tekort aan cybersecuritypersoneel, en ga zo maar door.

IoT-apparaten zijn niet voldoende beveiligd

Een belangrijke factor in de toename van cyberdreigingen is dat slimme apparaten die op het Internet of Things (IoT) zijn aangesloten vaak onvoldoende zijn beveiligd, waardoor het gemakkelijke en steeds populairdere doelwitten worden. Apparaten als smart-tv’s, luchtkwaliteitssensoren, slimme luidsprekers, routers, slimme deurbellen en rookmelders kunnen worden gehackt om vervolgens toegang te krijgen tot thuisnetwerken, gebruikers te bespioneren en gevoelige data – zoals financiële informatie, wachtwoorden of zelfs chatlogs – te bemachtigen. Veel IoT-apparaten worden verkocht met standaardinstellingen die onvoldoende beveiligd zijn en die vaak ongewijzigd blijven als mensen de apparaten thuis gaan gebruiken. Ze hebben wachtwoorden die in de hardware zijn ingeprogrammeerd of die gemakkelijk te kraken zijn. Ook onvoldoende beveiligde netwerkdiensten, ecosysteeminterfaces, backend API’s en cloud- en mobiele interfaces vormen een groot probleem. Daarnaast zijn IoT-apparaten van minder bekende merken vaak uitgerust met goedkopere en onvoldoende beveiligde of verouderde softwareonderdelen, waardoor we beveiligingsrisico’s ongemerkt zelf in huis halen. Bovendien ontbreekt het in IoT-apparaten vaak aan toegangscontrole of encryptie voor gevoelige informatie, zowel tijdens de gegevensoverdracht als voor informatie die op het apparaat zelf is opgeslagen.

Meer data betekent meer risico

En elke dag worden steeds meer van deze slimme apparaten aangesloten op het Internet of Things. Volgens Statista zullen er tegen 2025 wereldwijd maar liefst 30,9 miljard apparaten met het IoT verbonden zijn, een forse toename ten opzichte van de 13,8 miljard apparaten in 2021. Het gevolg hiervan is dat er astronomische hoeveelheden gegevens gegenereerd, verzameld, gedeeld en in de cloud opgeslagen worden. De kans dat cybercriminelen deze vaak belangrijke of privé-gegevens in handen krijgen neemt daardoor ook exponentieel toe. Dit leidt tot scenario’s waarin zowel bedrijven als particulieren steeds kwetsbaarder worden voor ransomware-aanvallen. Mark Brandau, hoofdanalist bij onderzoeks- en adviesbureau Forrester, vertelt: “De berg gegevens wordt steeds groter. Organisaties proberen steeds meer informatie te verzamelen en daar steeds meer mee te doen. En het risico blijft maar toenemen. Het is een interessant dilemma. We weten dat we het beter moeten doen en betere gegevens moeten krijgen, maar met meer gegevens neemt ook het risico toe.”

Beveiligingsrisico’s veranderen voortdurend

Cybersecurity wordt voortdurend op de proef gesteld en de risico’s veranderen steeds; niet alleen vanwege hackers, maar ook door privacyproblemen, dataverlies, ontoereikend risicobeheer en veranderende cybersecuritystrategieën. Het evoluerende karakter van beveiligingsrisico’s is een van de meest problematische aspecten van cybersecurity. Met elke nieuwe technologie die ontwikkeld en geïntroduceerd wordt en met elke nieuwe manier waarop deze technologieën worden gebruikt, worden ook nieuwe aanvalsmethoden ontwikkeld. Het is een hele uitdaging om deze veranderingen bij te benen, niet alleen die van de nieuwe technologieën zelf, maar ook de steeds veranderende aanvalsmethoden die erdoor ontstaan en hoe we ons voorbereiden en op deze aanvallen reageren.

Steeds meer thuiswerkers

Veel bedrijven zijn, voornamelijk als gevolg van de pandemie, overgestapt op hybride werkmodellen of hebben ervoor gezorgd dat hun werknemers alleen nog maar van huis werken. Deze vele verschillende werklocaties zorgen voor grote uitdagingen op het gebied van cyberbeveiliging. Traditionele kantoren beschikken doorgaans over solide cybersecuritymaatregelen om zowel bedrijfsmiddelen als werknemers te beschermen, maar dat is voor personeel dat op een andere locatie werkt een heel andere zaak. Thuiswerkers hebben toegang tot cloudapplicaties en gevoelige gegevens en er is doorgaans onvoldoende software- en hardware-infrastructuur aanwezig voor veilige communicatie en dataoverdracht en om cyberdreigingen te monitoren. Hackers hebben het dan ook steeds vaker gemunt op hybride- en thuiswerkers, waardoor organisaties een verhoogd risico lopen.

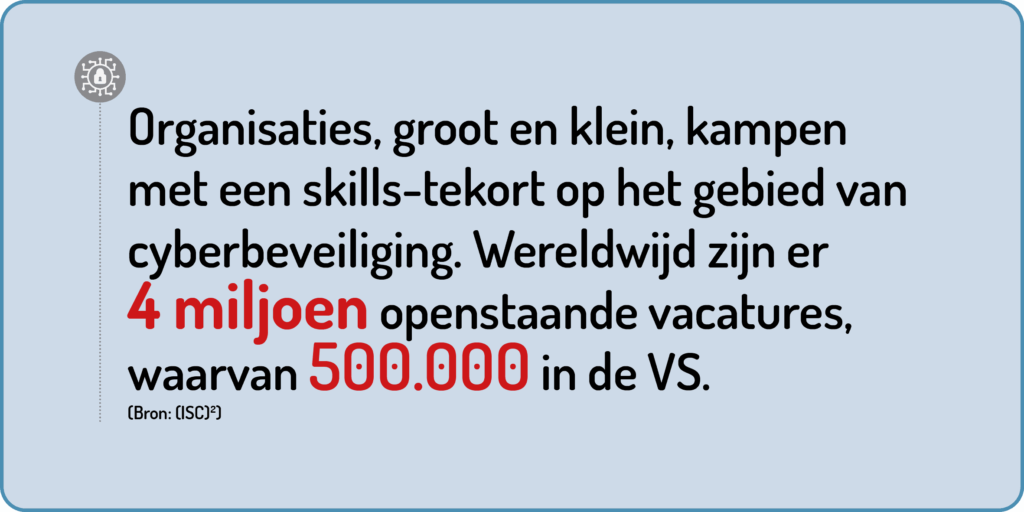

Tekort aan cybersecuritypersoneel

Een andere belangrijke uitdaging is het grote tekort aan cybersecuritypersoneel, waardoor bedrijven niet adequaat op cyberdreigingen kunnen reageren en deze kunnen beperken. Volgens de Cybersecurity Workforce Study van het International Information System Security Certification Consortium (ISC)² is er in de cybersecurity-sector een wereldwijd personeelstekort van meer dan 4 miljoen mensen. Daarnaast heeft overbelast cybersecuritypersoneel moeite om de uitdagingen van hun baan het hoofd te bieden en is het voor werkgevers een hele opgave om te voorkomen dat hun werknemers vertrekken.

Volgens een wereldwijd onderzoek onder cybersecurityprofessionals door het analistenbureau Enterprise Strategy Group (ESG) en Information Systems Security Association (ISSA), waarbij meer dan 500 cybersecurityprofessionals werden ondervraagd, zegt bijna 60 procent dat een gebrek aan cybersecurity-vaardigheden schadelijke gevolgen heeft voor de organisatie waarvoor zij werken.

Wat zijn de meest voorkomende aanvallen?

Cyberaanvallen komen steeds vaker voor en worden steeds complexer en gevarieerder. Volgens het Cisco Annual Cybersecurity Report kunnen er met de opkomst van op netwerken gebaseerde ransomware-wormen zelfs aanvallen uitgevoerd worden waar geen mens meer aan te pas komt. En hoewel cyberaanvallen voornamelijk worden uitgevoerd voor afpersing en financieel gewin, lijken sommige meer recente aanvallen specifiek gericht te zijn op datavernietiging of politiek activisme. Hier volgt een overzicht van de cyberaanvallen die op dit moment het meest frequent voorkomen.

Malware

Malware is kwaadaardige software die verspreid wordt via downloadlinks of e-mailbijlagen die op het eerste oog legitiem zijn. Malware maakt gebruik van kwetsbaarheden in netwerken om toegang te krijgen tot systemen en kan bestaan uit computervirussen, wormen, spyware, Trojaanse paarden en andere programma’s of bestanden die schadelijke gevolgen hebben voor computers en andere systemen. Eenmaal in het systeem kan malware gegevens van je harde schijf halen, de toegang tot belangrijke netwerkonderdelen blokkeren en een volledig systeem platleggen. Een virus kan een applicatie infecteren waarbij het zich vermenigvuldigt en ook code in het computersysteem infecteert. Wormen zijn programma’s die zich vermenigvuldigen, zich door computers en netwerken heen verplaatsen en e-mailservers overbelasten. Spyware – de naam zegt het al – is een soort spionageprogramma dat gegevens verzamelt over gebruikers, hun systemen en zelfs hun surfgewoonten. Deze informatie wordt voor chantagedoeleinden gebruikt of om schadelijke programma’s te downloaden en te installeren. Een Trojaans paard is een kwaadaardig programma dat zich in een legitiem programma verbergt en waarmee cybercriminelen toegang krijgen tot computersystemen.

SQL-injectie

Met een SQL-injectie (Structured Query Language) kan een hacker een database manipuleren. Een SQL-injectie kan worden gebruikt om toegang te krijgen tot informatie die niet voor weergave is bedoeld, zoals privégegevens van klanten, gebruikerslijsten of gevoelige bedrijfsgegevens. Bij een SQL-aanval wordt kwaadaardige code ‘geïnjecteerd’ met behulp van een SQL-query – meestal in een zoek- of reactieveld op een onbeveiligde website. Hierdoor kunnen hackers hun eigen verzoeken naar een database sturen zodat de server beschermde gegevens vrijgeeft. Vervolgens kunnen ze allerlei schadelijke activiteiten uitvoeren, van het manipuleren van de gegevens in een database tot het stelen van gevoelige informatie. Volgens Kaspersky Lab vallen SQL-injectieaanvallen onder de oudste en meest wijdverspreide cyberaanvallen, omdat zoveel websites en servers gebruikmaken van databases. Met geautomatiseerde SQL-injectieprogramma’s die via open-sourceontwikkelaars vrij verkrijgbaar zijn kunnen cybercriminelen met slechts een paar klikken en binnen een paar minuten automatisch aanvallen uitvoeren.

Phishing

Bij phishingaanvallen worden massa’s frauduleuze e-mails van schijnbaar legitieme bronnen verzonden om gevoelige informatie te verkrijgen. Deze e-mails bevatten links naar een kwaadaardig script of bestand waarmee cybercriminelen toegang krijgen tot je apparaat. Van daaruit kunnen ze de controle over bijvoorbeeld je telefoon of pc overnemen, schadelijke bestanden of scripts installeren of gevoelige informatie stelen, zoals inloggegevens, bankgegevens en creditcardnummers. Aanvallen kunnen ook worden uitgevoerd door via persoonlijk berichtenverkeer of sociale netwerken informatie te verzamelen over je interesses, werk en activiteiten. Cybercriminelen gebruiken deze informatie om je te laten geloven dat zij een bekende van je zijn.

Internet of Things (IoT) aanvallen

Het vandaag zo alomtegenwoordige internet en de vele connected apparaten – zoals onze mobiele telefoons, camera’s, smartwatches, slimme sloten en andere smart devices – bieden veel gemak, maar creëren ook enorme aantallen toegangspunten die hackers gebruiken om weer andere apparaten te infiltreren. Het aantal IoT-apparaten groeit in een ongekend tempo: elke dag maken meer dan een miljoen nieuwe apparaten verbinding met het internet. Al deze apparaten genereren, versturen en wisselen grote hoeveelheden data uit. Niet alleen onderling, maar ook tussen netwerkomgevingen, van en naar werknemers die vanuit huis of andere locaties werken, en van en naar openbare clouds. Dit maakt het erg ingewikkeld om deze gegevens te monitoren en beveiligen. IoT-apparaten zijn gemakkelijke doelwitten en worden steeds vaker gehackt om allerlei soorten cyberaanvallen uit te voeren. Sommige IoT-apparaten beschikken zelfs al over geïntegreerde malware en kunnen op afstand worden bestuurd of uitgeschakeld worden.

Man-in-the-middle (MITM)

Bij een MITM-aanval plaatst de cybercrimineel zich als een onzichtbare tussenpersoon middenin een gegevensoverdracht of een gesprek tussen twee of meer personen. Hij doet dit om data te manipuleren of te stelen (inloggegevens, rekeninggegevens, creditcardinformatie) of om de partijen af te luisteren of zich voor te doen als een van de partijen, zodat de aanval lijkt op een legitieme uitwisseling van informatie. Je kunt het zien als een postbode die je creditcardafschrift uit de envelop haalt om alle belangrijke informatie te kopiëren, waarna hij het afschrift weer in de envelop en in je brievenbus doet. Bij dit soort aanvallen maakt de cybercrimineel gebruik van zwakke plekken in netwerken, zoals een onbeveiligd openbaar wifi-netwerk. Gebruikers van financiële applicaties, e-commercesites of andere websites waar je moet inloggen worden daarbij meestal als doelwit gekozen. Man-in-the-middle-aanvallen zijn heel moeilijk te ontdekken omdat het slachtoffer denkt dat de informatie die hij verstuurt op een legitieme bestemming terechtkomt. Informatie die bij MITM-aanvallen wordt verzameld kan worden gebruikt voor het onrechtmatig wijzigen van wachtwoorden, identiteitsdiefstal of ongeautoriseerde geldtransacties.

DDoS-aanvallen

Van een DDoS-aanval (Distributed Denial of Service) is sprake wanneer meerdere gecompromitteerde computersystemen, netwerken, servers, diensten, applicaties, apparaten en zelfs specifieke transacties binnen applicaties een systeem of website overspoelen met verzoeken om informatie. Denk bijvoorbeeld aan het overspoelen van een database met extreme hoeveelheden aanvragen, of het versturen van zoveel paginaverzoeken naar een webserver dat de beschikbare internetbandbreedte, CPU en RAM-capaciteit overbelast raken en onder de vraag bezwijken. Hierdoor kunnen systemen legitieme verzoeken niet meer verwerken en uitvoeren. DDoS-aanvallen kunnen door vele soorten dreigingsactoren worden uitgevoerd, uiteenlopend van individuele criminelen tot georganiseerde misdaadbendes en zelfs regeringen. Typische doelwitten zijn e-commercesites, online casino’s en andere organisaties of bedrijven die online diensten aanbieden. Hoewel DDoS-aanvallen relatief eenvoudig en goedkoop uit te voeren zijn kunnen ze een verwoestende impact hebben en variëren ze sterk in complexiteit. Als een DDoS-aanval eenmaal in gang gezet is kan deze bijna onmogelijk gestopt worden, wat grote bedrijfsrisico’s en blijvende ontwrichting tot gevolg kan hebben.

Social engineering

Social engineering omvat verschillende soorten aanvalstechnieken. Het zijn kwaadaardige activiteiten die via persoonlijke interactie worden uitgevoerd. Bij social engineering maken cybercriminelen gebruik van psychologische manipulatie om een slachtoffer over te halen gevoelige informatie te verstrekken of beveiligingsfouten te maken. De hacker begint met het verzamelen van achtergrondinformatie over het doelwit, zoals zwakke beveiligingsprotocollen of potentiële toegangspunten. Daarna wekt de hacker vertrouwen door zich voor te doen als bankmedewerker of belastingambtenaar, een collega of andere persoon met een bepaalde bevoegdheid en ‘recht op kennis’. Vervolgens stelt de hacker vragen om de identiteit van het slachtoffer te verifiëren en verzamelt belangrijke persoonlijke informatie, zoals adresgegevens, telefoonnummers, telefoon- en bankgegevens en BSN-nummers. Het feit dat social engineering niet gebaseerd is op zwakke plekken in besturingssystemen of software maar op menselijke kwetsbaarheden is wat deze aanvallen zo bijzonder gevaarlijk maakt.

Ransomware

Je kunt het slachtoffer worden van ransomware-aanvallen wanneer malware je computer binnendringt via een website die gehackt is (of via een legitieme website met schadelijke advertenties), wanneer je geïnfecteerde bestanden downloadt, apps of programma’s installeert van onbekende bronnen, wanneer je een schadelijke bijlage of link in een e-mail opent, en op verschillende andere manieren. Door ransomware wordt je computer geblokkeerd en pas wanneer je losgeld in crypto hebt betaald krijg je de toegang tot je systeem terug. Het is erg moeilijk om je systemen tegen dit soort malware te beveiligen. Daarentegen is de code erachter eenvoudig via online criminele marktplaatsen te bemachtigen. Ransomware richt zich vaak op organisaties met grote hoeveelheden gevoelige (consumenten)gegevens en cyberverzekeringen, waardoor ze eerder bereid zijn grote losgeldbedragen te betalen. Voorbeelden zijn medische instellingen, overheidsorganisaties, supermarktketens, mediaconglomeraten, banken en universiteiten.

Cyberattacks-as-a-service

Cybercriminelen kopen steeds vaker ‘Attacks-as-a-Service’-diensten. Criminele organisaties verkopen zelfs toegang tot botnets of geïnfecteerde machines binnen organisaties en bedrijven, waardoor de toegangsdrempel voor andere hackers een stuk lager wordt. Gebruikers hoeven geen specifieke kennis of vaardigheden te hebben om deze diensten te gebruiken, zodat zelfs de meest onervaren hackers zeer geavanceerde cyberaanvallen kunnen uitvoeren. De meeste van deze diensten circuleren in de ondergrondse economie en worden aangeboden op basis van een eenmalig vast tarief of abonnementsgeld. De tools zijn zeer gebruiksvriendelijk en klantgericht en bieden zelfs eenvoudige dashboards om de ‘verdiende’ winsten te beheren. Criminele organisaties verkopen of leasen de toegang tot volledige botnets en controle-infrastructuren op cloud-architecturen die kunnen worden gebruikt om gevoelige informatie te stelen of voor het uitvoeren van massale DDoS-aanvallen. Met sommige abonnementsmodellen – zoals Ransomware-as-a-service – ontvangen ‘affiliates’ zelfs een percentage van elke succesvolle losgeldbetaling.

Recente notoire cyberaanvallen

Cybercriminaliteit heeft het speelveld flink uitgebreid en richt zich inmiddels niet meer alleen op computers, netwerken en smartphones, maar ook op auto’s, mensen, spoorwegen, elektriciteitsnetten, infrastructuur en in feite op alles met een elektronische puls dat met het Internet of Things (IoT) is verbonden. Hieronder vind je een aantal voorbeelden van recente geruchtmakende cyberaanvallen.

SolarWinds supply chain-aanval

In december 2020 werd een grootschalige en uiterst geraffineerde supply chain-aanval ontdekt. APT29, een georganiseerde groep cybercriminelen die banden heeft met de Russische regering, zat achter de aanval. De SolarWinds-aanval, genoemd naar het doelwit – het Amerikaanse informatietechnologiebedrijf SolarWinds – verspreidde zich ook naar de klanten van het bedrijf en bleef maandenlang onopgemerkt. Tijdens de aanval werd malware geïnjecteerd in de software-updates van het bedrijf, die bedoeld waren om de software te upgraden en bugs te verhelpen. Doordat klanten de met een Trojaans paard geïnfecteerde installatiepakketten van SolarWinds downloadden, kregen hackers toegang tot alle systemen waarop SolarWinds-producten draaien. De aanval trof ongeveer 100 bedrijven, waaronder Intel, Microsoft en Cisco, en ongeveer twaalf overheidsinstellingen, waaronder het Pentagon en de ministeries van Financiën, Justitie en Energie, en wordt beschouwd als een van de ernstigste cyberspionage-aanvallen op de VS tot nu toe.

Cyberaanval op CNA Financial

Op 21 maart 2021 werd de in Chicago gevestigde verzekeringsgigant CNA Financial Corp. het slachtoffer van een geraffineerde ransomware-aanval waardoor de persoonsgegevens van duizenden polishouders, contractanten en werknemers op straat kwamen te liggen. De cybercriminelen gebruikten malware met de naam Phoenix Locker, een variant op de ‘Hades’-ransomware van het Russische cybercrime-syndicaat Evil Corp, ook bekend als de REvil cybercrimegroep. De aanval leidde tot een netwerkstoring die systemen als het zakelijke e-mailverkeer aantastte en de website van het bedrijf tot een statische weergave reduceerde. Meer dan 75.000 mensen werden getroffen door de cyberaanval, die toegang gaf tot persoonlijke identificatie, socialezekerheidsnummers en namen. Aanvankelijk negeerde CNA Financial de losgeldeis en zocht naar verschillende mogelijkheden om de bestanden te herstellen in plaats van met de hackers in zee te gaan. Een week na de aanval besloot het bedrijf toch met de hackers – die $60 miljoen eisten – te onderhandelen. CNA betaalde uiteindelijk $40 miljoen om de controle over de systemen terug te krijgen. Volgens experts die bekend zijn met ransomware-onderhandelingen was deze betaling groter dan alle eerdere losgeldbetalingen aan hackers die openbaar zijn gemaakt.

Kaseya ransomware-aanval

Op 2 juli 2021 zorgde een catastrofale ransomware-aanval ervoor dat meer dan 1.000 bedrijven over de hele wereld werden platgelegd, waaronder honderden Coop-supermarkten in Zweden, waarvan de kassa’s en zelfscanterminals onbruikbaar waren geworden. De aanval maakte deel uit van een wereldwijde aanval met als voornaamste doelwit het in Miami gevestigde softwarebedrijf Kaseya, een leverancier van remote management app-oplossingen. Door gebruik te maken van zwakke punten in de softwarebeveiliging wisten de cybercriminelen wereldwijd tussen de 800 en 1.500 kleine en middelgrote bedrijven plat te leggen. De getroffen bedrijven maken allemaal gebruik van Kaseya-klantsystemen die geïnfecteerd werden met een als software-update vermomd Trojaans paard van de cybercrimegroep REvil. De ransomware vergrendelde gegevens in versleutelde bestanden, waarna de hackers $70 miljoen eisten om de gegevens te herstellen. Naast de winkelketen Coop werden ook veel andere bedrijven over de hele wereld door deze aanval getroffen. “Dit was waarschijnlijk de grootste ransomware-aanval aller tijden”, aldus Ciaran Martin, hoogleraar cybersecurity aan de Universiteit van Oxford. REvil zou meer dan een miljoen systemen hebben geïnfecteerd.

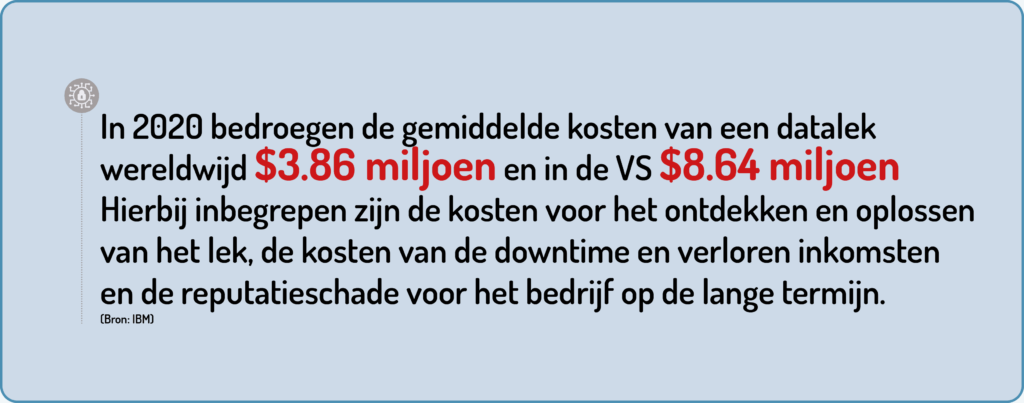

De kosten van cybercrime

Zowel bedrijven als particulieren zijn kwetsbaarder dan ooit voor cyberaanvallen. Naast de financiële consequenties hebben deze aanvallen ook nadelige gevolgen voor de reputatie. Volgens het CyberSecurity Ventures 2021 Cyberwarfare-rapport stijgen de wereldwijde kosten van cybercrime elk jaar met 15 procent.

Naar schatting gaat cybercriminaliteit bedrijven in 2025 wereldwijd $10,5 biljoen per jaar kosten – vergeleken met $3 biljoen in 2015. “Als cybercrime – waarvan de schade in 2021 aldus voorspellingen op $6 biljoen werd geschat – met een land zou worden vergeleken, zou het de op twee na grootste economie ter wereld zijn, na de VS en China”, aldus het rapport.

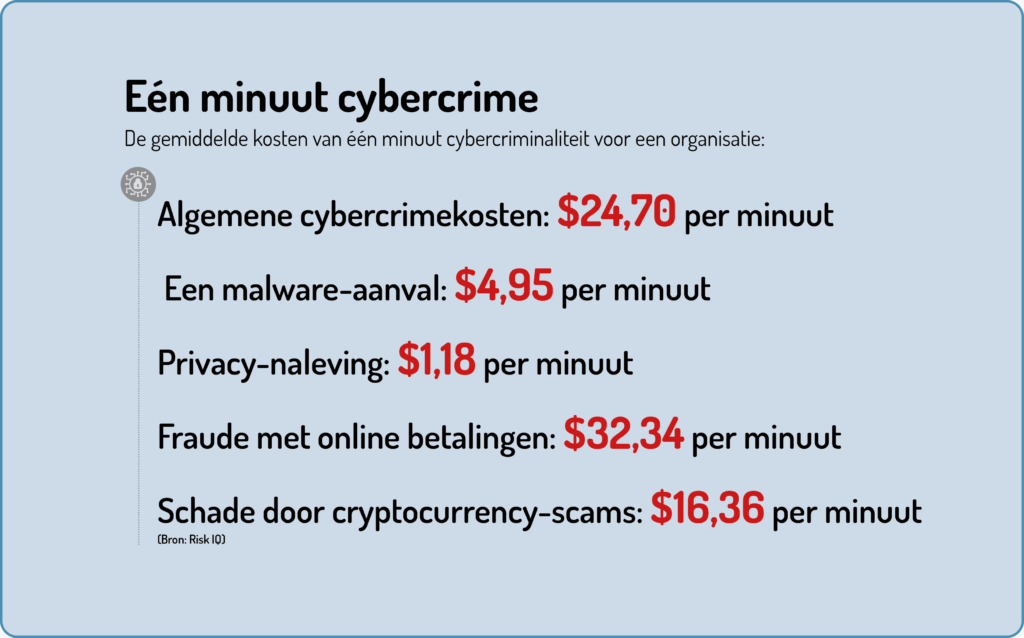

In 2021 kostte cybercriminaliteit de wereldeconomie maar liefst $11,4 miljoen per minuut, volgens het in San Francisco gevestigde Cybersecuritybedrijf Risk IQ.

En in een rapport van Cybersecurity Ventures wordt geschat dat de wereldwijde kosten van cybercrime de komende vijf jaar met 15 procent per jaar zullen stijgen, tot $10,5 biljoen per jaar in 2025. Deze kosten omvatten diefstal van intellectueel eigendom, persoonlijke en financiële informatie, fraude, vernietiging van gegevens, verlies van productiviteit, gestolen geld, verduistering, forensisch onderzoek, verstoring van de bedrijfsactiviteiten, herstel van gehackte systemen en gegevens en reputatieschade.

Wat zijn de oplossingen?

Bedrijven moeten meer dan ooit voorbereid zijn om het risico op cyberaanvallen te beperken, vooral nu steeds meer mensen thuiswerken, het aantal IoT-apparaten exponentieel groeit, er extreme hoeveelheden gegevens worden gegenereerd en verstuurd, en beveiligingsrisico’s voortdurend veranderen. Hieronder hebben we de belangrijkste maatregelen op het gebied van cyberbeveiliging op een rijtje gezet.

Minimaliseer dataoverdracht en voorkom dataverlies

In een bedrijfsomgeving is het belangrijk om je bewust te zijn van het aantal apparaten dat belangrijke gegevens bevat en om de overdracht van (gevoelige) informatie tot een minimum te beperken. Zorg ervoor dat je maatregelen treft om ongeoorloofde toegang tot – of verlies of misbruik van – gevoelige data te voorkomen. Dit kan het beste worden gedaan door informatie die via het internet wordt verzonden of op een apparaat wordt opgeslagen te versleutelen. Alleen degenen met een sleutel hebben vervolgens toegang tot die gegevens. Wachtwoordbeveiliging is een andere manier om te voorkomen dat gegevens in verkeerde handen vallen. Het is belangrijk een complexe combinatie van tekens te kiezen en de wachtwoorden regelmatig te wijzigen.

Verbeter de beveiliging van je netwerk

Zorg voor goede netwerkbeveiliging. Bijna iedereen heeft meerdere apparaten op het eigen netwerk aangesloten, zoals tv’s, computers, tablets, smartphones, gameconsoles en wearables. Het is belangrijk dat elk apparaat dat verbinding maakt met je netwerk op de nieuwste versie van de beveiligingssoftware, besturingssystemen en browsers draait. Het is ook van belang om je router te beveiligen door je netwerk een andere naam te geven en de configuraties te wijzigen, en om een beveiligingssleutel te kiezen die minimaal 12 tekens bevat. Zorg ervoor dat de software van je (thuis)kantoornetwerk regelmatig geüpdatet wordt en dat je een netwerkfirewall installeert om je netwerk te beschermen tegen kwaadwillend verkeer en ongeoorloofde toegang. Om de beveiligingsrisico’s verder te beperken is het van belang om ongebruikte diensten of software van je netwerk te verwijderen. Tot slot is het ook belangrijk om ervoor te zorgen dat niemand toegang heeft tot je webcam. Blokkeer je camera en zorg ervoor dat alleen apps en websites die je vertrouwt en waarvan je weet dat ze veilig zijn toegang hebben tot je camera en microfoon.

Verbeter je identiteits- en toegangsbeheer

Identiteitsbeheer is een van de belangrijkste aspecten van cyberbeveiliging. Als je hier geen prioriteit aan geeft kan dit leiden tot datalekken en compliance-problemen en het vertrouwen van je klanten schaden. Identiteits- en toegangsbeheer omvat de beveiliging van toegang tot data en het verifiëren van iemands identiteit door middel van wachtwoorden en gebruikersnamen of biometrische verificatie. De beste oplossing is om multifactorauthenticatie (MFA) te implementeren. Denk hierbij aan beperkte inlogmomenten en -locaties, biometrische verificatie en zelfs gedragsbiometrie. Dit zorgt ervoor dat alleen bepaalde personen toegang hebben tot (gevoelige) informatie en dat je in het geval van een datalek kunt achterhalen wie toegang heeft gehad tot de informatie.

Beveiliging van cloudnetwerken

Het beveiligen van cloudnetwerken zorgt ervoor dat je het risico dat cybercriminelen informatie op een openbaar of privé-cloudnetwerk kunnen inzien, wijzigen of vernietigen minimaliseert. Als gevolg van de unieke kenmerken zijn er voor cloudomgevingen andere beveiligingsmaatregelen nodig dan voor lokale netwerken. Omdat je cloudnetwerken zonder directe tussenkomst van IT-afdelingen makkelijk kunt uitbreiden, is de kans groot dat deze nieuwe infrastructuur niet veilig is geconfigureerd en daardoor voortdurend blootgesteld wordt aan cyberaanvallen. Als gevolg van serverloze computing en automatische opschaling verschijnen en verdwijnen assets in een cloud voortdurend. Dit maakt traditionele beveiligingsmaatregelen, zoals het scannen op kwetsbaarheden, zo goed als nutteloos. Doordat de cloudomgeving constant verandert is het vrijwel onmogelijk om er een volledig en voortdurend actueel beeld van te hebben.

Hoogwaardige firewalloplossingen voor het scannen en analyseren van bestanden om de bron, bestemming en integriteit ervan te bepalen behoren tot de belangrijkste beveilingsfuncties en -diensten voor cloud computing. Intrusion Detection Systems (IDS) met mogelijkheden voor het loggen van gebeurtenissen zijn ook belangrijk. Zij beheren het verkeer tussen netwerken, gebruikers en omgevingen, controleren de toegang tot alle onderdelen van het cloudnetwerk en beschermen kritieke assets en gegevens tegen ongeautoriseerde toegang. Daarnaast is dataencryptie belangrijk om te voorkomen dat gevoelige informatie in verkeerde handen valt.

Menselijke fouten tot een minimum beperken

Menselijke fouten spelen een belangrijke rol bij lekken in de cyberbeveiliging. Uit sommige onderzoeken blijkt zelfs dat menselijke fouten de op een na belangrijkste oorzaak zijn. De meest voorkomende menselijke fouten omvatten onder andere verkeerd geadresseerde e-mails op het werk, wat kan leiden tot diefstal of verlies van informatie, zoals belangrijke klantgegevens. Een andere menselijke fout die cybercriminelen de kans geeft systemen te hacken en gegevens te stelen is wanneer werknemers patches voor het verhelpen van software-kwetsbaarheden niet direct toepassen. Ook het gebruik van zwakke wachtwoorden verhoogt het risico op inbreuken op de cyberbeveiliging en kan het bedrijfsnetwerk ernstige schade toebrengen. Hoewel het onmogelijk is om menselijke fouten volledig te voorkomen, kunnen organisaties deze wel tot een minimum beperken door een bedrijfscultuur te creëren waarin beveiliging centraal staat. Werknemers moeten getraind worden op het gebied van cyberbeveiliging en bewust gemaakt worden van de gevolgen van fouten, zoals het niet herkennen van phishing-trucs of het downloaden van malware.

Zelfhelende cybersecurity-software

De nieuwste software op de markt is ‘zelfhelende’, of ‘self-healing’, cybersecurity-software, die zichzelf – net als het menselijk immuunsysteem – herstelt bij een aanval door kwaadaardige virussen. Zelfhelende cybersecurity-systemen ‘voelen’ wanneer ze niet optimaal werken en passen zich vervolgens zelf aan, zodat ze weer normaal kunnen functioneren. Het zelfhelend vermogen van deze cybersecurity-software biedt tal van voordelen: de beveiliging wordt efficiënter bewaakt, het activabeheer wordt geoptimaliseerd en de helpdeskdiensten verbeteren. ABN AMRO heeft deze cybersecurity-technologie samen met TNO ontwikkeld. Martijn Dekker, CISO van ABN AMRO, vertelt: “Self-healing securitysoftware ziet er erg veelbelovend uit. Wij zijn voortdurend bezig nieuwe technologieën te onderzoeken en uit te proberen om te zien welke beveiligingswaarde zij in de toekomst kunnen opleveren. Het is een goede manier om van de biowetenschappen te leren en deze kennis in onze IT-systemen te implementeren”. De software wordt binnenkort ook publiek beschikbaar gemaakt.

Een laatste overweging

Het is duidelijk dat kwetsbaarheden niet gemakkelijk te verhelpen zijn en dat de dreiging van cyberaanvallen nooit volledig kan worden weggenomen. Als we dat tóch willen zouden we ons volledig van het internet moeten afsluiten, wat niet alleen onwenselijk maar ook vrijwel onmogelijk is, aangezien bijna alles dat we doen van connectiviteit afhankelijk is. Daardoor kunnen we zoeken op het internet, hebben we toegang tot de beste medische behandelingen, kunnen we sneller en efficiënter communiceren dan ooit tevoren en beschikken we over betrouwbare elektriciteits-, water- en voedselvoorziening. Kortom, connectiviteit is voor elk aspect van ons leven van cruciaal belang geworden. We zullen manieren moeten vinden om met een zekere mate van risico te leven en de juiste stappen moeten nemen om te voorkomen dat cybercriminelen misbruik maken van onze kwetsbaarheden. En dat is een behoorlijke uitdaging. Doordat technologieën zich blijven ontwikkelen tot superintelligente, bijna zelfvoorzienende systemen, wordt het steeds moeilijker te voorspellen waar, wanneer en hoe cyberdreigingen zich zullen voordoen. Preventie, detectie en tegenmaatregelen zijn nog steeds de beste ‘wapens’ tegen cyberaanvallen, maar daar moeten we dan wel serieus mee aan de slag. De komende jaren zullen namelijk nóg eens miljarden apparaten – die je eenvoudig kunt hacken en niet kunt patchen of upgraden – op het wereldwijde digitale netwerk worden aangesloten.